Convergencia de la seguridad informática y el control de acceso físico

Una sola credencial para proteger el acceso a los recursos informáticos y físicosPor HID GlobalCada vez más las organizaciones están adoptando un modelo en el cual se pueden procesar varios casos de uso e identidades en una sola tarjeta o teléfono inteligente. Gracias a esta convergencia de casos de uso e identidades, los usuarios no tienen que recordar ni llevar tarjetas separadas ni otros dispositivos para abrir puertas, iniciar sesión en las computadoras o acceder a aplicaciones en nube. Igualmente, esta unificación hace posible la incorporación de otras aplicaciones de gran valor, entre otras máquinas automáticas que funcionan sin efectivo, control de asistencia y tiempo de trabajo, así como gestión de impresión segura.

Existe una demanda cada vez mayor por incorporar en una sola tarjeta o teléfono inteligente las credenciales del sistema de control de acceso informático y del físico, empleando un solo conjunto de procesos. No obstante, más allá de la comodidad que proporciona, la unificación de credenciales en una sola tarjeta o dispositivo puede mejorar en gran medida la seguridad y reducir los costos operativos recurrentes. Asimismo, centraliza la gestión de identidades y del acceso, consolida las áreas y permite a las organizaciones emplear de forma rápida y eficaz una autenticación robusta en toda su infraestructura, para proteger el acceso a sus recursos físicos e informáticos más importantes.

El nuevo modelo integrado de gestión de credenciales hace avanzar a las organizaciones en cuatro direcciones importantes: de las tarjetas a los teléfonos inteligentes, de los lectores a la comodidad del acceso "con un toque", de la tecnología de Infraestructura de Clave Pública (PKI, por sus siglas en inglés) a soluciones simplificadas para lograr un mayor nivel de seguridad, y de la tecnología PKI existente a un control de acceso verdaderamente unificado con autenticación robusta.

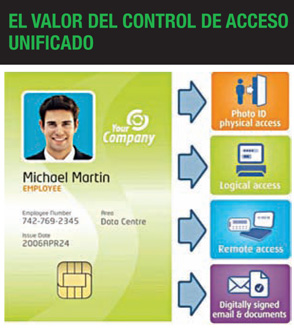

El valor del control de acceso unificado

Un control de acceso verdaderamente unificado resulta de la conjunción de una política de seguridad, una credencial y un registro de auditoría. En algunas organizaciones, la gestión de usuarios ya está completamente integrada, cuentan con una sola política corporativa que define los criterios aceptables para acceder y usar los recursos, un solo repositorio maestro de usuarios y una única herramienta de registro para simplificar la generación de informes y la auditoría. Dicho enfoque permite a las empresas:

• Brindar comodidad. El modelo reemplaza los tokens y llaveros de contraseña de uso único (OTP, por sus siglas en inglés), para que los usuarios no tengan que llevar consigo varios dispositivos ni cambiar la clave OTP para tener acceso a todos los recursos físicos e informáticos que necesitan.

• Mejorar la seguridad. El modelo permite una autenticación robusta en toda la infraestructura informática en sistemas y aplicaciones fundamentales (no sólo en el perímetro), e incluso en las puertas.

• Reducir costos. Gracias a este modelo no es necesario invertir en varias soluciones de acceso, con lo cual se centraliza la gestión y se consolidan las tareas en un solo conjunto de procesos de administración y asistencia técnica, asociados a la emisión, sustitución y suspensión de credenciales.

A continuación, examinaremos las principales fuerzas impulsoras, los desafíos, las opciones de implementación y los resultados asociados a una solución unificada de control de acceso informático y físico. Adicionalmente, se describimos el valor agregado que representa la posibilidad de brindar a los usuarios una experiencia óptima cuando usan aplicaciones y servicios en la nube, acceden a datos y abren puertas. También se explicamos los beneficios de los procesos de inscripción unificados y de los flujos de trabajo que abarcan distintas identidades en varias aplicaciones de seguridad informática y PACS.

Comprender los factores que impulsan la implementación de la convergencia

Históricamente la principal preocupación de las organizaciones ha sido crear un perímetro con un elevado nivel de seguridad que proteja el acceso a sus recursos físicos e informáticos. En los antiguos modelos de control de acceso, los usuarios presentan una credencial de identificación para ingresar a una construcción, y luego, una vez están dentro, emplean contraseñas estáticas para autenticarse ante recursos informáticos. Sin embargo, debido a la naturaleza de las amenazas persistentes avanzadas (APT, por sus siglas en inglés) actuales y a todos los riesgos internos asociados a la adopción de soluciones BYOD (traiga su propio dispositivo), estos métodos de protección del acceso son insuficientes.

Como parte de su estrategia de seguridad multidimensional, las organizaciones deben tener la posibilidad de implementar un mejor control de acceso y emplear una autenticación robusta en toda su infraestructura. Desafortunadamente, hasta ahora ha sido difícil escoger una solución de autenticación robusta que sea efectiva en la protección de datos empresariales. La mayoría de soluciones disponibles en el mercado son inadecuadas, ya sea por las funciones de seguridad que ofrecen, por los costos y la complejidad que introducen en la organización, o por la experiencia que brindan a los usuarios. Los empleados desean la comodidad de utilizar una sola tarjeta o mecanismo para obtener acceso rápido y fácil a los recursos que necesitan para el desarrollo de las actividades de la empresa. Para conseguir este objetivo, las organizaciones deben implementar una solución que se pueda emplear para proteger el acceso a todos sus recursos corporativos, desde las puertas hasta las computadoras, datos, aplicaciones y nube. Deben unificar los dominios que tradicionalmente han estado separados, la seguridad física y la informática, para coordinar la gestión de identidades y el acceso de usuarios.

Explorar varias opciones de implementación

Con un modelo de control de acceso unificado, la credencial se puede entregar en distintos formatos, entre otros, una tarjeta inteligente (por ejemplo, credencial de identificación) o incluso un teléfono inteligente. Dependiendo de las necesidades de la compañía, así como de la infraestructura existente, hay varias opciones de diseño de la solución. Los siguientes son los tres modelos más comunes:

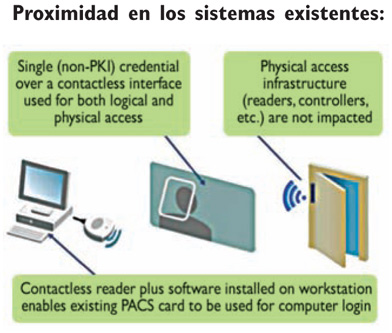

Proximidad en los sistemas existentes: Permite expandir un sistema de control de acceso físico existente, basado en tarjetas, que utiliza tecnologías como iCLASS, iCLASS Seos MIFARE y MIFARE DESFire para que se autentique con redes y aplicaciones empresariales. En la estación de trabajo del usuario final se instala un programa informático, con un lector de proximidad conectado a, o incorporado en ella. La tarjeta se puede “leer” sin necesidad de insertarla físicamente en el dispositivo del lector. Esto resulta práctico para los usuarios, quienes pueden llevar la misma tarjeta que han estado empleando con un lector de puertas y la presionan contra un computador personal o portátil, para ingresar a su computador y a las aplicaciones corporativas y en la nube.

En esta alternativa no se emplea una infraestructura PKI, la cual vincula claves públicas con identidades de usuario mediante una autoridad de certificación (CA, por sus siglas en inglés). Empleada en el ámbito federal, la autenticación robusta de la PKI es un elemento fundamental del acceso lógico y la firma digital de documentos para las agencias y sus contratistas. Se ubica un certificado digital, que incluye la clave pública del usuario, en una tarjeta de Verificación de Identidad Personal (PIV), con lo cual se aprovecha la tecnología de las tarjetas inteligentes y la tecnología biométrica (una plantilla de huellas dactilares con firma digital), y también se soportan métodos de autenticación de varios factores. En lugar de emplear una clave secreta compartida, para la autenticación, se emplea un par de claves públicas y privadas y estas claves se vinculan, de modo que la información procesada con una clave solamente puede ser decodificada o validada empleando la otra clave. Se emplea el Federal Bridge para determinar la confiabilidad entre las infraestructuras PKI de las agencias que tienen certificación cruzada (es decir, infraestructuras separadas e independientes, cada una con su propia autoridad de certificación principal), permitiendo así el intercambio seguro de información de firmas digitales y certificados enviados desde y entre otras organizaciones estatales participantes.

El modelo de proximidad en los sistemas existentes elimina muchos de los principales problemas de gestión de la infraestructura PKI, pero soporta un rango más limitado de casos de uso y no ofrece el mismo nivel de seguridad que las soluciones basadas en infraestructuras PKI. El modelo de proximidad sin PKI está siendo implementado en hospitales, escuelas y otros entornos, donde varios usuarios necesitan acceder a la misma estación de trabajo a cortos intervalos de tiempo. También se está empleando como solución de transición, en casos en los que requerimientos, como los de los Servicios de Información de la Justicia Penal (CJIS, por sus siglas en inglés), exigen que las estaciones de trabajo y las aplicaciones estén protegidas por una autenticación robusta.

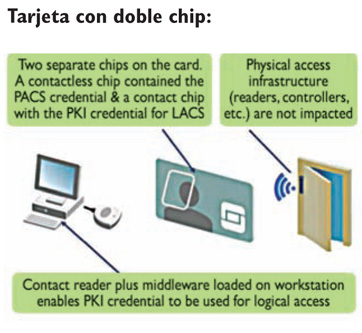

Tarjeta con doble chip: Incorpora en una sola tarjeta inteligente un chip de proximidad para el acceso físico y un chip de contacto para el control del acceso lógico. Credenciales como los certificados de PKI y las claves OTP, se pueden gestionar en el chip de contacto empleando un sistema de gestión de credenciales (CMS, por sus siglas en inglés).

El modelo de las tarjetas con doble chip es popular entre las empresas medianas y grandes que procesan propiedad intelectual (PI) o datos de clientes confidenciales en sus redes, ya que brinda un elevado nivel de seguridad. Igualmente, permite a las compañías simplificar la gestión de su infraestructura de seguridad informática y aprovechar sus inversiones en control de acceso físico, pues, en muchos casos, el CMS puede integrarse directamente al sistema de gestión del PACS (a menudo denominado cabecera del PACS).

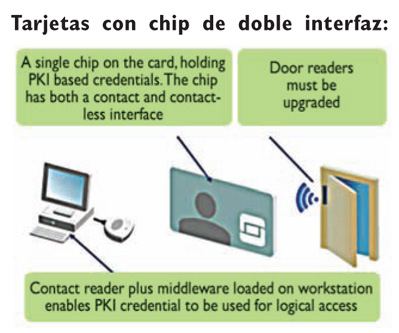

Tarjetas con chip de doble interfaz: Aprovecha un solo chip habilitado para la infraestructura PKI, el cual cuenta con una interfaz de contacto y una interfaz de proximidad para dar soporte, tanto al control de acceso físico como al lógico. La tarjeta se puede emplear con un lector de tarjetas de contacto para casos de uso de acceso lógico (como iniciar sesión en un computador o firmar un correo electrónico) y la autenticación PKI de usuarios para el acceso físico.

El modelo de tarjetas con doble interfaz se aplica principalmente en organizaciones del gobierno federal de los Estados Unidos, donde el memorando OMB-11-11 exige que se empleen credenciales PIV, especificadas en las FIPS-201, para el acceso físico. Por definición, cuando se implementa la infraestructura PKI en una interfaz de proximidad puede ser lenta en el control de acceso físico. Para resolver este problema, se espera que las FIPS 201-2 permitan el uso del conjunto de protocolos de autenticación y de acuerdos de claves del protocolo OPACITY (Protocolo Abierto para la Identificación y Emisión de Tiquetes de Control de Acceso con Privacidad), que se espera cuadrupliquen la calidad del desempeño de tareas empresariales esenciales. Asimismo, ofrecerá comunicaciones inalámbricas seguras, lo cual hará posible el uso de PIN y de biometría en la interfaz de proximidad. Así se fortalecerá aún más la autenticación, tanto en el control de acceso físico como lógico.

Migrar la autenticación robusta a la puerta

Un beneficio importante de la convergencia es que permite a las organizaciones aprovechar su inversión en las credenciales existentes para crear una solución de seguridad multidimensional y completamente interoperable en todas las redes, sistemas y puertas de la compañía. La autenticación robusta se empleará cada vez más no solamente para el acceso remoto, sino además, en las computadoras, aplicaciones, servidores, sistemas en la nube e instalaciones más importantes de la compañía. Esto implica migrar la autenticación robusta a la puerta.

Uno de los primeros lugares donde ocurrirá esta transición es el ámbito federal, con las tarjetas PIV existentes de los usuarios. Para emplear una tarjeta PIV para ingresar a un edificio, se cotejan los certificados digitales de la tarjeta PIV con una Lista de Revocación de Certificados (CRL, por sus siglas en inglés), que suministran las autoridades de certificación. La autenticación PKI es un método sumamente eficiente e interoperable, no sólo para el control de acceso lógico, orientado a la protección de datos, sino también para el control de acceso físico, orientado a la protección de las instalaciones. En este último caso la infraestructura se conoce como “PKI en la puerta”.

Las agencias están adoptando un enfoque por etapas en la implementación de la infraestructura PKI en la puerta, la cual avanza de forma progresiva, a medida que dispongan de presupuesto. Para garantizar que dicha implementación sea posible, están configurando su infraestructura de manera que se pueda actualizar de forma rápida y sencilla con la autenticación robusta de PKI para el control del acceso físico, cuando estén listas para hacerlo. Por ejemplo, inicialmente, están registrando a todos sus titulares de tarjetas PIV en su sistema de cabecera, y luego simplemente implementan Lectores de Transición, prescritos por la Administración de Servicios Generales, los cuales leen el identificador único de la tarjeta y lo cotejan con el titular de tarjeta registrado, sin emplear ninguna técnica de autenticación FIPS-20. Estos lectores de transición pueden reconfigurarse después en las instalaciones para permitir la autenticación con varios factores.

Se espera que la autenticación PKI en las puertas se adopte cada vez más, a medida que evolucionen las FIPS 201 y que haya más productos disponibles que sean compatibles con ellas. Asimismo, las tarjetas de Verificación de Identidad Comercial (CIV) permitirán implementar la autenticación PKI en las puertas a un costo menor. Estas tarjetas son técnicamente similares a las tarjetas PIV, pero no cuentan con los requerimientos adicionales aceptados por el gobierno federal. A diferencia de las agencias federales, los usuarios de las tarjetas CIV no tendrán que comprar certificados de un ancla de confianza ni pagar cuotas anuales de mantenimiento, sino que pueden generar sus propios certificados. Aunque las tarjetas tendrán un costo un poco más elevado, pues será necesario incorporar memoria adicional para el almacenamiento del certificado, este modesto incremento en el costo permitirá obtener los valiosos beneficios adicionales que conlleva el fortalecimiento de la autenticación en las puertas. Tomemos, por ejemplo, el caso de un aeropuerto municipal que podrá emplear tarjetas CIV, junto con las tarjetas PIV que ya están siendo empleadas por los empleados de la Administración de Seguridad en el Transporte (TSA). La administración del aeropuerto podrá crear un sistema de control de acceso único que funcione tanto con los empleados del aeropuerto como con las agencias federales que también están operando allí, y al mismo tiempo estarán en capacidad de garantizar un alto nivel de seguridad a través de una autenticación robusta.

Extender la autenticación robusta a toda la infraestructura de control de acceso físico y lógico también será importante en la empresa. Las organizaciones deben contar con distintos métodos de autenticación y disponer de la flexibilidad necesaria para procesar fácilmente diferentes usuarios y proteger de forma adecuada distintos recursos. Al tener a su disposición soluciones fáciles de usar, las empresas pueden proteger el acceso, desde dispositivos gestionados y no gestionados, a sus recursos. Sin necesidad de diseñar o mantener varias infraestructuras de autenticación, las compañías pueden emplear una solución única para proteger el acceso a todos sus recursos, desde la puerta de una instalación, o una fotocopiadora, hasta una red virtual privada (VPN), un servicio de terminal o una aplicación en nube.

¿Y qué hay de los dispositivos móviles?

Como es sabido, los usuarios emplean cada vez más dispositivos móviles y llevan sus propios dispositivos (BYOD) al entorno de la organización, empleando teléfonos inteligentes, computadoras portátiles y tabletas para acceder a los recursos que necesitan. De acuerdo con ABI, para 2015 habrá 7 mil millones de nuevos dispositivos inalámbricos en la red, lo cual significa casi un dispositivo móvil por cada persona en el planeta.

Las organizaciones están intentando brindar soporte a todo este acceso móvil, y al mismo tiempo están evaluando maneras de aprovechar los dispositivos móviles de sus usuarios como plataformas que contengan credenciales para el control de acceso físico y lógico. Ya se han realizado estudios piloto, como el realizado en Arizona State University, en los cuales se ha probado que es factible emplear un teléfono móvil para portar una credencial de acceso físico. El gobierno federal también está analizando el control de acceso móvil. Se espera que las especificaciones FIPS-201-2 contemplen expansiones como el concepto de credenciales derivadas que se pueden portar en el elemento protegido del teléfono (SE) usando los mismos servicios criptográficos de la tarjeta.

El control de acceso móvil obliga a replantear la manera en que se gestionan las credenciales de acceso físico, e implica permitir que se porten en los teléfonos inteligentes, de modo que las organizaciones tengan la opción de emplear tarjetas inteligentes, dispositivos móviles, o ambas soluciones, dentro de su PACS. Para ayudar a este propósito, HID Global ha creado un nuevo modelo de datos para su plataforma iCLASS SE, denominado Objeto de Identidad Segura (SIO), que puede representar muchas formas de información de identificación en cualquier dispositivo que se haya habilitado para funcionar dentro de la delimitación segura y del ecosistema central de gestión de identidad de la Plataforma Confiable de Identidad (TIP) de la compañía.

La TIP emplea un canal de comunicaciones seguro para transferir información de identificación entre teléfonos validados, los elementos protegidos de estos y otros medios y dispositivos protegidos. La combinación de TIP y SIO no solamente mejora la seguridad, sino que brinda la flexibilidad necesaria para adaptarse a los requerimientos futuros, como la incorporación de nuevas aplicaciones a una tarjeta de identificación. Está solución está diseñada para brindar un tipo de protección particularmente robusta y será especialmente atractiva en un entorno BYOD.

En un modelo de control de acceso móvil, cualquier dato de control de acceso puede ser procesado en un teléfono inteligente: datos de control de acceso, pagos sin efectivo, biometría y conexión a PC, entre muchas otras aplicaciones. La credencial de autenticación será almacenada en el SE del dispositivo móvil y un modelo de aprovisionamiento de identidades en la nube eliminará el riesgo de la copia de credenciales, al tiempo que facilitará la emisión de credenciales temporales, la cancelación de credenciales perdidas o robadas, y el monitoreo y la modificación de parámetros de seguridad, cuando así se requiera. Los usuarios podrán llevar en su teléfono una amplia variedad de credenciales de control de acceso, así como un token para iniciar sesión en la computadora con OTP. Con sólo presionar el teléfono contra una tableta personal podrán autenticarse en una red. Al combinar tokens móviles de teléfono con funciones SSO (inicio de sesión único) de aplicaciones en nube, será posible unificar la autenticación clásica de dos factores con un acceso simplificado a varias aplicaciones en nube, todo desde un dispositivo que los usuarios rara vez pierden u olvidan. Además, el mismo teléfono se puede usar en la apertura de puertas y en muchas otras aplicaciones.

Sin duda, será necesario enfrentar desafíos, ya que los teléfonos y otros dispositivos móviles que se emplean en aplicaciones de control de acceso físico y lógico, por lo general no pertenecen a la organización. Por ejemplo, cuando un estudiante se gradúa de una universidad, no devuelve su teléfono, como lo harían los empleados con sus tarjetas cuando dejan de trabajar en una compañía. Será fundamental garantizar la privacidad de los usuarios BYOD, y al mismo tiempo proteger la integridad de los datos y recursos empresariales. Los departamentos de TI no tendrán el mismo grado de control sobre los BYOD ni sobre las aplicaciones personales no confiables que puedan llevar, y no es muy probable que carguen una imagen estándar en los BYOD con antivirus ni otro tipo de software de protección. Tendremos que hallar nuevas maneras de hacer frente a estos y otros desafíos. A pesar de los riesgos, el uso de teléfonos móviles equipados con SE, u otros contenedores protegidos equivalentes, abre las puertas a nuevos y potentes modelos de autenticación que aprovechen el teléfono como medio seguro y portátil de almacenamiento de credenciales, permitiendo casos de uso que van desde la autenticación robusta con un solo toque del dispositivo para acceder a datos remotos, hasta el ingreso a un edificio u apartamento.

La movilidad está impulsando continuamente la convergencia, ya que obliga a los departamentos de seguridad física e informática a trabajar juntos para encontrar soluciones. El resultado puede ser una alternativa que permita el manejo sencillo y económico de las credenciales PACS y las credenciales de acceso TI desde los teléfonos, y al mismo tiempo ofrezca el mismo nivel de seguridad de las tarjetas.

Aprovechar los beneficios de la verdadera convergencia

La posibilidad de unificar el control de acceso a recursos físicos e informáticos en un solo dispositivo que se puede usar para muchas aplicaciones aumenta la comodidad de los usuarios, y a la vez aumenta la seguridad y reduce los costos operativos y de implementación. Una solución de este tipo hace que ya no sea necesario tener procesos separados para suministrar y registrar identidades TI y PACS. En cambio, será posible aplicar un conjunto unificado de flujos de trabajo a un grupo único de identidades gestionadas, para lograr la unificación empresarial. Las compañías podrán proteger de forma sencilla el acceso a construcciones físicas y recursos informáticos, como computadoras, redes, datos y aplicaciones en nube. Una solución efectiva también escalará para proteger el acceso a otros recursos, según se requiera, con el fin de brindar soporte a una estrategia de seguridad multidimensional y completamente interoperable que pueda proteger los edificios, las redes, los sistemas y las aplicaciones de la organización, ahora y en el futuro.

Para más información: http://www.hidglobal.com/