CIBERSEGURIDAD

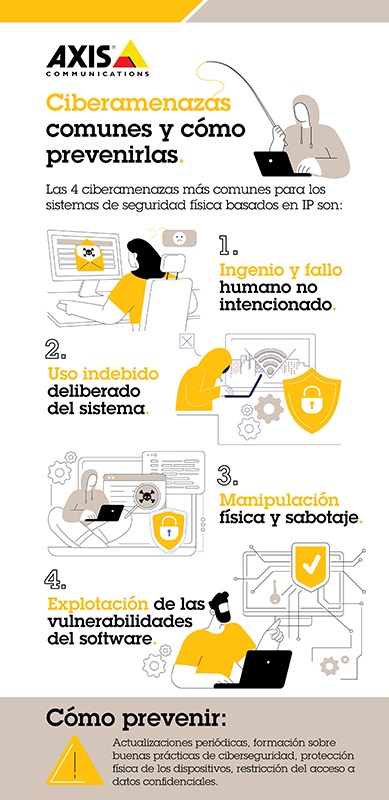

Las cuatro amenazas cibernéticas más comunes en sistemas de seguridad basados en IP

La transformación digital ha impulsado el uso de sistemas de seguridad física basados en IP, trayendo mayor conectividad, automatización y eficiencia para organizaciones de diversos sectores. Sin embargo, esta modernización también ha expuesto los sistemas a una serie de amenazas cibernéticas.

Luis Bonilla, Gerente de Desarrollo de Negocios e Ingeniería de Ventas para Latinoamérica de Axis

Es fundamental que las empresas estén conscientes de los riesgos y adopten prácticas de seguridad robustas para garantizar la protección de sus sistemas y datos. A continuación, destaco las cuatro amenazas cibernéticas más comunes que pueden afectar a estos sistemas:

1. Ingenuidad y error humano no intencional

Independientemente de la excelencia tecnológica aplicada en la ciberseguridad, el factor humano sigue siendo una de las mayores vulnerabilidades. Errores como la mala gestión de contraseñas, la falta de actualización de los sistemas, el uso indebido de dispositivos conectados y la falta de concienciación sobre prácticas seguras abren brechas para los ataques cibernéticos. El phishing y la ingeniería social son formas comunes de explotar estos fallos. Para minimizar este riesgo, es esencial entrenar continuamente a los equipos sobre las mejores prácticas de seguridad y restringir el acceso a los dispositivos a personas de confianza.

2. Uso indebido deliberado del sistema

Las personas autorizadas para acceder a los sistemas de seguridad pueden intencionalmente utilizar sus privilegios de manera indebida. Acciones como el robo de datos, la manipulación de sistemas o el uso inapropiado de los recursos pueden causar serios daños a la seguridad e integridad del sistema. Para mitigar este riesgo, es importante establecer políticas claras de gestión de permisos, donde cada usuario tenga acceso solo a lo necesario para sus funciones. Además, el uso de autenticación multifactor y credenciales exclusivas para administradores son medidas que pueden prevenir el uso indebido deliberado.

3. Violación física o sabotaje

Incluso los sistemas de seguridad más avanzados son vulnerables al sabotaje físico. Equipos mal protegidos o instalados en lugares de fácil acceso pueden ser manipulados, dañados o robados, comprometiendo la red y exponiendo datos sensibles. Los cables de red sin protección adecuada pueden ser desconectados o cortados, lo que resulta en pérdida de servicios. Garantizar que todos los dispositivos estén instalados en lugares seguros, protegidos por barreras físicas y monitoreados continuamente es esencial para evitar este tipo de violación.

4. Explotación de vulnerabilidades de software

Ningún software es totalmente inmune a errores o fallos. Las vulnerabilidades en el código pueden ser explotadas por hackers para obtener acceso al sistema, manipular datos o interrumpir el funcionamiento de los dispositivos. Por eso, es crucial que los fabricantes de sistemas de seguridad basados en IP, como Axis, adopten un modelo de desarrollo centrado en la seguridad, corrigiendo rápidamente errores y vulnerabilidades, y ofreciendo actualizaciones regulares a los clientes. Además, es responsabilidad de las empresas mantener los sistemas siempre actualizados con los parches de seguridad más recientes.

Enfrentar estas amenazas requiere un esfuerzo conjunto entre fabricantes, distribuidores, integradores y usuarios finales. La ciberseguridad no puede ser un elemento aislado. Debe ser una parte integral de toda la infraestructura de seguridad física, garantizando que los dispositivos en red estén protegidos de amenazas y funcionen de manera eficiente en cualquier entorno. Al adoptar prácticas eficaces de ciberseguridad, podemos mitigar los riesgos y asegurar que los sistemas de seguridad cumplan con su papel de proteger activos valiosos y mantener la integridad de las operaciones.

NOTICIAS RELACIONADAS

ZERO TRUST

Perspectivas de los CISOs sobre Zero Trust y el futuro de la ciberseguridad para 2024

La evolución del panorama digital plantea retos sin precedentes para los CISOs y sus equipos. Debido al choque frecuente entre los objetivos de seguridad y las metas de negocio, encontrar el equilibrio adecuado puede ser una tarea titánica.

CIBERSEGURIDAD

Milestone Systems se une al programa CVE para mejorar la transparencia en ciberseguridad

El programa, basado en un enfoque colaborativo y participativo, tiene como objetivo identificar, definir y catalogar vulnerabilidades que han sido divulgadas públicamente.

SEGURIDAD PRIVADA

Guardianes Digitales: Ciberseguridad en la Seguridad Privada

En un mundo donde la tecnología es omnipresente y las interacciones digitales son la norma, la ciberseguridad se ha convertido en una preocupación central para individuos, empresas y gobiernos por igual. La protección de datos, sistemas informáticos y redes no es solo una necesidad, sino una prioridad absoluta en la era digital.

CIBERSEGURIDAD

Ciberseguridad en los sistemas de Control de Acceso. Vulnerabilidades en la comunicación y cómo resolverlas

En el marco del Encuentro Tecnológico ALAS en Buenos Aires, Juan Alonso, Regional Sales Manager, South Cone, HID brindó una conferencia sobre cómo los sistemas de control de accesos se vulneran o se blindan ante la ciberdelincuencia.

EVENTO PRESENCIAL • ARGENTINA

Ciberseguridad - Delitos asistidos tecnológicamente y la relación Público-Privada

Participe de esta conferencia el miércoles 4 de septiembre en Intersec Buenos Aires.