TRANSFORMACIÓN DIGITAL

La convergencia de la seguridad física y de TI: lo que significa para su empresa

“La era del Internet de las cosas ( IoT, por sus siglas en inglés) y de la Inteligencia Artificial (IA) significa que la seguridad física y de la Tecnología de la Información (TI) ya no son dominios separados. Por lo contrario, todo está conectado y se necesita converger el liderazgo de seguridad, equipos, capacidades y tecnologías para navegar por el cambiante panorama de riesgos”, según Fred Streefland, Director de Ciberseguridad y Privacidad de Hikvision EMEA.

Hasta hace poco, los dominios físicos y de ciberseguridad estaban separados. Se utilizaban equipos de seguridad, sistemas de control de acceso y sistemas de circuitos cerrados de televisión para proteger físicamente los edificios, desde centros de datos hasta fábricas y almacenes. Los equipos de TI se ocupaban de la seguridad de la red con firewalls, software antivirus y tecnologías de encriptación de datos.

Pero a medida que las organizaciones han avanzado en su transformación digital, las tecnologías innovadoras como el IoT y la IA desdibujaron las líneas entre la seguridad física y la ciberseguridad: una tendencia que continuará a largo plazo.

Al acecho

Cuando se diseña una estrategia de seguridad general se debe tener en cuenta que las cámaras de seguridad y otra infraestructura ahora se convirtieron en "dispositivos del IoT" conectados a la red. Esto ofrece a los delincuentes y piratas informáticos una "superficie de ataque" mucho mayor para sus actividades, con múltiples formas de ingresar a su organización.

Por ejemplo: al piratear o acceder a una cámara conectada a la red u otro dispositivo, los delincuentes podrían anular los controles de seguridad física y entrar en áreas o edificios restringidos. De la misma manera, los piratas informáticos que pueden violar los dispositivos del IoT en la red pueden interrumpir los sistemas críticos, robar datos, instalar ransomware o poner en peligro las operaciones de su empresa.

Misión: daños e interrupciones

Asimismo, los delincuentes que logran eludir su infraestructura de seguridad física también pueden obtener acceso a equipos y sistemas de TI alojados en edificios restringidos. Esto significa que pueden extender el impacto de su ataque localizado a lo largo y ancho de una red, causando daños e interrupciones incalculables en el proceso.

Esto se detecta especialmente cuando las salas de servidores quedan abiertas o desbloqueadas dentro de un edificio. La importancia de la misión de la red y los datos confidenciales almacenados en los sistemas conectados significa que se necesita una seguridad mucho más fuerte para este tipo de instalaciones a fin de garantizar que sean completamente inaccesibles, incluso si los intrusos rompen las defensas del edificio.

¿Cuáles serían algunos ejemplos de cómo los vectores de amenazas físicas pueden comprometer la seguridad digital?

• Una unidad USB infectada se coloca en un estacionamiento, vestíbulo, etc., que un empleado recoge y carga en la red corporativa.

• El atacante irrumpe en una sala de servidores e instala un dispositivo fraudulento que captura datos confidenciales.

• El atacante finge ser un empleado y se aprovecha de la cortesía de un empleado real para sostenerle la puerta cuando entran juntos.

• El actor interno mira por encima del hombro de un ingeniero de sistemas mientras escribe credenciales administrativas en el sistema.

El ejemplo más conocido de un ataque a los sistemas físicos seguido de otro a los de TI, es el sufrido por el gigante minorista Target en 2013. Los atacantes utilizaron las credenciales de un proveedor de HVAC para infectar la red y, en última instancia, los sistemas de punto de venta (POS) de esta empresa. Los autores del incidente "ingresaron" a la empresa a través de los sistemas de calefacción, ventilación y aire acondicionado (HVAC) y lograron comprometer varios millones de tarjetas de crédito de clientes de Target, lo que provocó la renuncia del CIO y el CEO de Target.

Prohibido ignorar

Las consecuencias de las brechas de seguridad, ya sea que sucedan en el dominio físico o de TI, son potencialmente devastadoras para muchas organizaciones, y especialmente para aquellas industrias con misión crítica. Las violaciones de seguridad en las subestaciones eléctricas, por ejemplo, podrían dejar pueblos o ciudades enteras sin electricidad. Y violaciones similares en los centros de datos podrían resultar en "apagones" de Internet, grandes fugas de datos, multas regulatorias y una serie de otros impactos negativos.

Para minimizar los riesgos de violaciones de seguridad en la era del IoT, las organizaciones con visión de futuro buscan extender sus estrategias de seguridad sin problemas en los dominios físicos y de TI. Este enfoque holístico e integrado requiere cambios organizativos y tecnológicos que reflejen el panorama rápidamente cambiante de riesgos de seguridad física y de TI.

Estrategias para integrar su seguridad física y de TI

1) Crear una cultura de seguridad integrada y un plan de transformación

Toda integración exitosa de la seguridad física y de TI comienza con una estrategia basada en la transformación digital. Esta estrategia debe comunicarse en toda la organización de seguridad, de arriba hacia abajo, preparando a los equipos para la transición a la seguridad física y cibernética integrada, incluidos los hitos clave y las posibles interrupciones y problemas de gestión de cambios.

2) Designar un CISO o un oficial de datos responsable de la seguridad física y de TI

La naturaleza aislada de las responsabilidades de seguridad física y de TI aumenta el riesgo de que los ataques en un dominio en particular pasen desapercibidos o de que las respuestas sean demasiado lentas para evitar que se produzcan impactos negativos. Al designar a un CISO u otro ejecutivo de nivel C para la responsabilidad conjunta y la visibilidad de la seguridad física y de TI, estas potenciales violaciones se pueden cerrar y se pueden montar respuestas más rápidas y efectivas en caso de una violación en cualquiera de los dominios.

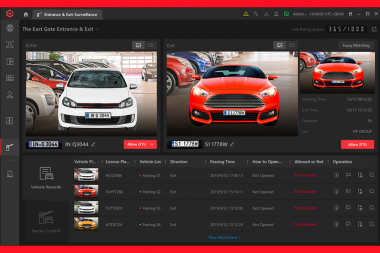

3) Monitoreo convergente de seguridad física y de TI dentro de un solo panel de interfaz.

En términos de tecnología, la integración de la supervisión de la seguridad física y de TI en un solo panel ayuda a reducir drásticamente el riesgo de una violación y a mitigar los impactos en caso de que ésta ocurra. Por ejemplo, al mapear conjuntamente las amenazas cibernéticas y físicas, un tablero unificado es capaz de detectar anomalías más rápidamente e identificar dónde se originó la amenaza en función de un dispositivo no identificado en la red, acceso no autorizado a un dispositivo o espacio físico, u otros indicadores de amenazas.

4) Implementar tecnologías innovadoras que permitan respuestas de seguridad verdaderamente unificadas

Al utilizar plataformas de análisis de datos, soluciones de video inteligente, algoritmos de seguridad basados en la IA y otras tecnologías innovadoras similares, las organizaciones pueden detectar amenazas de seguridad en dominios físicos y de TI casi en tiempo real. Además, los falsos positivos se pueden minimizar, lo que ahorra más tiempo y recursos y acelera las respuestas de seguridad.

NOTICIAS RELACIONADAS

LANZAMIENTO

Hikvision presenta HIKCENTRAL SMB: una solución de seguridad profesional adaptada al bolsillo de pequeñas y medianas empresas

Las pequeñas y medianas empresas son el motor que dinamiza la economía de un país. En la Argentina muchos se atreven a asegurar que las Pymes son el eje central de nuestro desarrollo. En muchas ocasiones este tipo de organizaciones ve limitada la incorporación de ciertas tecnologías debido a la ausencia de ofertas que puedan ser atractivas a sus presupuestos.

HIKVISION

Prevención de accidentes en el adulto mayor con cámaras de detección de caídas impulsadas por IA de Hikvision

Gracias a las últimas cámaras impulsadas por IA, la detección de caídas se está mejorando dentro de las organizaciones de atención de todo el mundo: ahorra un tiempo valioso y ayuda a salvar vidas

2021 | CAPACITACIÓN ONLINE

Ciberseguridad, una profesión con un gran presente y futuro brillante

Definitivamente, la formación en ciberseguridad es una de las más buscadas por quienes buscan dar un salto en su carrera profesional y mejorar su futuro.

HIKVISION

La tecnología AcuSense de Hikvision permite a particulares y empresas mejorar sus operaciones, seguridad y eficiencia

Hikvision utiliza la inteligencia artificial para brindar información estratégica a cámaras de seguridad y grabadoras de video permitiendo detectar eventos en tiempo real, con la tecnología AcuSense.

ACTUALIDAD

Simplemente vulnerables frente a la tecnología

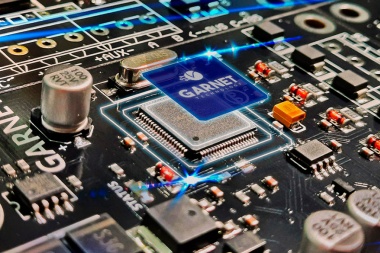

Entender el problema del desabastecimiento de microchips no es fácil, factores de todo tipo se van sumando al conflicto que afecta no solo a la industria de la seguridad electrónica sino también al resto de las industrias, las cuales no parecen detener su demanda del “oro electrónico” debido a la transformación tecnológica que están experimentando. La guerra de los semiconductores recién está iniciando y nadie sabe cuándo finalizará.

ACTUALIDAD

¿Por qué fracasa la Transformación Digital en las empresas?

En el escenario actual, quien no se sube al carro de la transformación digital no existe. Así de claro. Esto porque las empresas pierden ventas, desaparecen del mapa de sus clientes y no avanza en el desarrollo de su negocio. Para las Pymes, este fracaso puede significar un gran impacto en su competitividad y sustentabilidad, dado que tienen recursos más limitados y valiosos, en tiempo, dinero y energía.

ACTUALIDAD

El decálogo para iniciar la Transformación Digital

El paso a paso para poder acelerar esta Transformación

CASO DE ÉXITO - SALUD

El hospital más moderno de Argentina incorporó cámaras y tecnología de seguridad de Hikvision para el control de acceso y videovigilancia

Se trata del flamante Hospital Ramón Carrillo de San Luis, inaugurado en 2021, donde se instaló toda la infraestructura de videoseguridad de vanguardia de Hikvision.

Zero Trust

ciberseguridad, confianza cero: el viaje hacia Zero Trust

En el mundo digital actual, empresas y organizaciones están experimentando niveles de riesgo cibernético sin precedentes. De acuerdo con un documento de Hikvision titulado: ‘Securing a New Digital World with Zero Trust’, la compañía brinda una descripción sobre cómo tomar medidas para salvaguardar sus datos, sus activos o preservar la privacidad de sus usuarios, por ejemplo, de los ataques maliciosos, de los hackers, a través del modelo de seguridad Zero Trust, que considera toda la actividad de la red como potencialmente dañina hasta que se demuestre lo contrario.

CASO DE ÉXITO - JOHNSON CONTROLS

El Puerto más moderno de Colombia incorpora Inteligencia Artificial para fortalecer su seguridad

Gracias a la implementación de soluciones Tyco, la compañía redujo además sus gastos operativos de seguridad en un 30%.

TRANSFORMACIÓN DIGITAL

La transformación digital de los gobiernos vista desde las identidades seguras

La incorporación de tecnologías digitales y la masificación del internet generaron un cambio sin precedentes en la sociedad, la economía y, por supuesto, en los gobiernos de todo el mundo.

CIBERSEGURIDAD - RECOMENDACIONES

El papel de la Ciberseguridad en la productividad empresarial

Johnson Controls destaca cuatro recomendaciones que deben ser tenidas en cuenta al momento de ayudar a las empresas a mantener niveles de ciberseguridad adecuados.

ACTUALIDAD

La crisis del abastecimiento de los semiconductores profundizada por la guerra

Los famosos semiconductores se han convertido en el combustible principal para que prácticamente todas las industrias puedan operar y así abastecer un mercado de consumo mundial que no deja de crecer. La crisis de semiconductores aún no termina y seguirá profundizándose durante el 2022, producto que aún no se llega a aumentar la capacidad de fabricación y una guerra que no termina, donde sus principales actores son proveedores de dos componentes fundamentales en la producción de microchips.